728x90

반응형

경희대학교 유인태 교수님의 컴퓨터네트워크 강의를 기반으로 정리한 글입니다.

무선 개요

무선의 이점

- **무선 LAN(WLAN)**은 가정, 사무실 및 캠퍼스 환경에서 일반적으로 사용되는 무선 네트워크 유형

- WLAN은 가정 및 비즈니스 환경 내에서의 이동성 지원 가능

- 무선 인프라는 빠르게 변화하는 요구와 기술에 적응

무선 네트워크 유형

무선 개인 영역 네트워크(WPAN)

- 저전력 및 단거리(20-30피트 또는 6-9미터)

- IEEE 802.15 표준 및 2.4GHz 주파수 기반

- ex. 블루투스, 지그비 등

무선 LAN(WLAN)

- 최대 약 300피트까지의 중형 네트워크

- IEE 802.11 표준 및 2.4GHz 또는 5GHz 주파수 기반

무선 MAN(WMAN)

- 도시 또는 지역과 같은 넓은 지리적 영역

- 특정 라이선스 주파수 사용

무선 WAN(WWAN)

- 국내 또는 글로벌 통신을 위한 광범위한 지리적 영역

- 특정 라이선스 주파수 사용

무선 기술

블루투스

- 최대 100미터

- 디바이스 페어링 프로세스를 사용하는 IEEE 802.15 WPAN 표준

WiMAX(Worldwide Interoperability for Microwave Access)

- 광대역 유선 인터넷 연결에 대한 무선 대체 기술

- 최대 50KM

- IEEE 802.16 WLAN 표준

셀룰러 광대역

- 음성 및 데이터 전송

- 휴대폰, 자동차, 태블릿, 노트북에서 사용

위성 광대역

- 정지 궤도에 있는 위성과 정렬된 지향성 위성 안테나 사용

- 명확한 line-of-sight 필요

- 일반적으로 케이블 및 DSL을 사용할 수 없는 도시 이외의 지역에서 사용

802.11 표준

WLAN 구성 요소

무선 NIC(Network Interface Card)

- 노트북, 태블릿, 스마트폰, 자동차 등에 통합 또는 별도 장착

무선 홈 라우터

- 액세스 포인트, 스위치, 라우터 기능이 적용되어 있음

무선 액세스 포인트

- 유선 인프라에 연결하고 무선 NIC를 통해 주변의 AP와 클라이언트를 연결

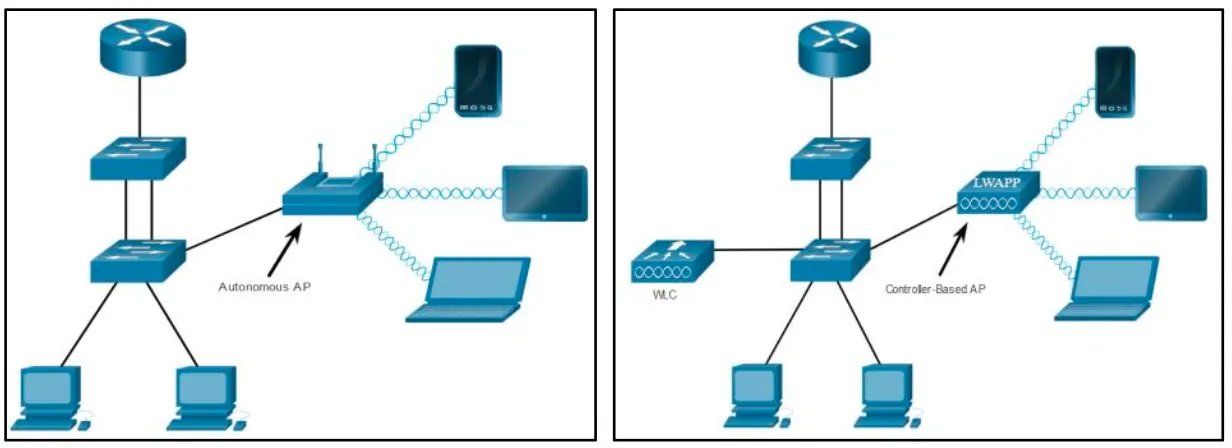

AP 카테고리

- 자율(autonomous) AP 및 컨트롤러-기반(controller-based) AP

- Lightweight Access Point라고도 함

- LWAPP을 사용하여 WLC와 통신

안테나

- 전방향, 방향성, MIMO 등

WLAN 동작

802.11 무선 토폴로지 모드

Ad hoc 모드

- AP 없이 P2P 방식으로 클라이언트를 연결하는 데 사용

Infrastructure 모드

- AP를 사용하여 클라이언트를 네트워크에 연결하는 데 사용

Tethering

- Ad Hoc 토폴로지의 변형

- 셀룰러 데이터 액세스가 가능한 스마트폰 또는 태블릿에서 개인용 핫스팟을 만들 수 있는 경우

BSS 및 ESS

- 인프라 모드는 두 개의 토폴로지 블록을 정의

기본 서비스 셋(BSS: Basic Service Set)

- 단일 AP를 사용하여 연결된 모든 무선 클라이언트를 상호 연결

- 다른 BSS의 클라이언트는 통신할 수 없음

확장 서비스 셋(ESS: Extended Service Set)

- 유선 분배 시스템으로 상호 연결된 두 개 이상의 BSS의 조합

- 각 BSS의 클라이언트는 ESS를 통해 통신할 수 있음

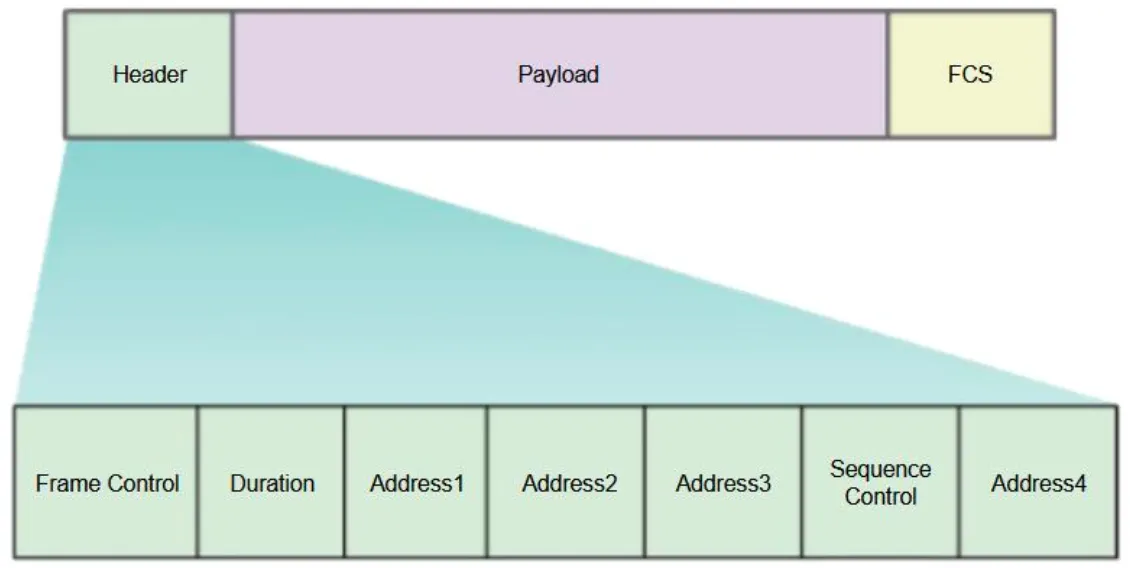

802.11 프레임 구조

- Frame Control: 무선 프레임 유형 식별(프로토콜 버전, 프레임 유형, 주소 유형, 전원 관리, 보안 설정 등)

- Duration: 후속 프레임 수신에 필요한 잔여 시간을 나타냄

- Seqeunce Control: 시퀀싱 및 프레그먼트된 프레임 제어를 위한 정보 포함

- Address 4: Ad hoc 모드에서만 사용

- Payload: 전송할 데이터

- FCS: 2계층 오류 제어를 위해 사용

무선 장치에서 AP로 전송 시

- Address 1: AP의 MAC 주소

- Address 2: 전송 장치의 MAC 주소

- Address 3: 목적지 장치의 MAC 주소

AP에서 무선 장치로 전송 시

- Address 1: 수신 장치의 MAC 주소

- Address 2: AP의 MAC 주소

- Address 3: 무선 목적지 장치의 MAC 주소

CSMA/CA

- WLAN은 하프 듀플렉스로 동작 → 어떤 임의의 주어진 시간에는 단지 하나의 클라이언트만이 전송(또는 수신)할 수 있음

- 무선 클라이언트는 프레임 전송 중에 다른 장치의 통신을 확인할 수 없으며 충돌을 감지할 수 없음

- WLAN은 캐리어 감지 다중 액세스 및 충돌 회피(CSMA/CA)를 사용하여 데이터 전송 방법 및 시기 결정

- 채널을 확인하여 유휴 상태인지, 즉 현재 채널에 다른 트래픽이 없는지 확인

- AP에 전송 준비 완료(RTS: Request to Send) 메시지를 보내 네트워크에 대한 전용 액세스 요청

- AP로부터 전송 액세스 권한을 부여하는 CTS(Clear to send) 메시지를 수신

- CTS 메시지를 수신하지 못한 경우, 프로세스를 다시 시작하기 전에 랜덤 시간 대기

- CTS 메시지 수신 시, 데이터 전송

- 모든 전송에 대하여 수신 확인. 무선 클라이언트가 수신 확인 메시지 미 수신 시 충돌이 발생한 것으로 간주하여 프로세스를 다시 시작

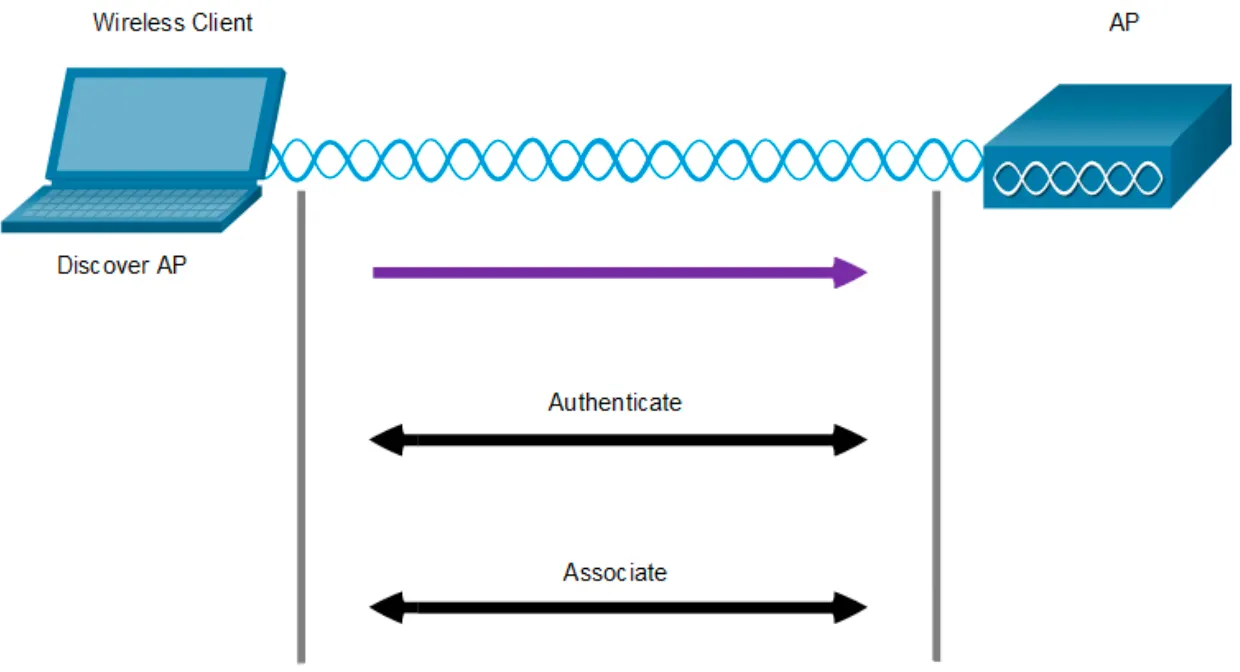

무선 클라이언트와 AP 연결

3단계 프로세스를 통해 AP 또는 무선 라우터에 연결

- 무선 AP 탐색하기(Discover)

- AP에 인증하기(Authenticate)

- AP에 연결하기(Associate)

성공적인 연결을 위해 무선 클라이언트와 AP는 특정 매개 변수

- SSID(Service Set Identifier)

- 암호(PassPhrase)

- 네트워크 모드(802.11 표준)

- 보안 모드(WEP, WPA, WPA 2 등)

- 채널 설정(사용 주파수 대역)

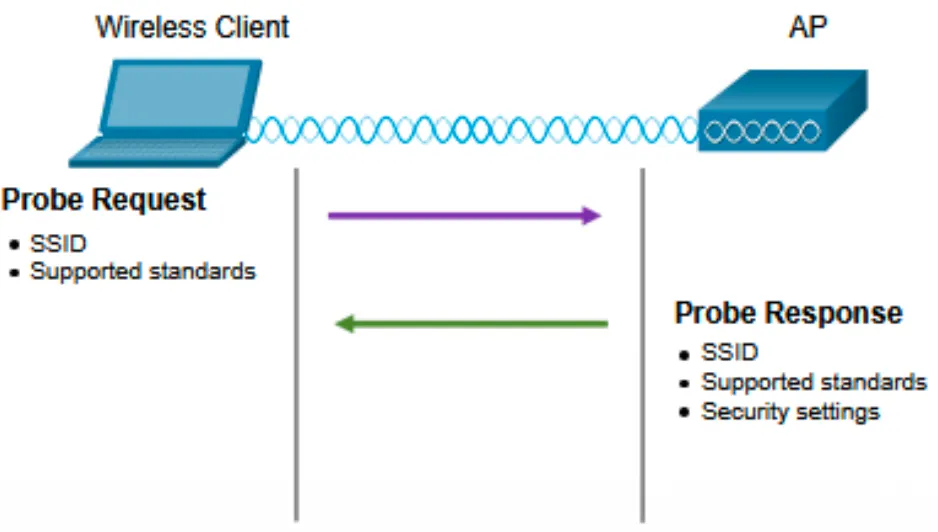

패시브 및 액티브 탐색 모드

- 무선 클라이언트는 수동 또는 능동 스캐닝(probing) 프로세스를 사용하여 AP에 연결

패시브 모드

- AP는 SSID, 지원되는 표준 및 보안 설정이 포함된 브로드캐스트 비콘 프레임을 정기적으로 전송하여 서비스를 공개적으로 알림

액티브 모드

- 무선 클라이언트는 SSID의 이름을 알아야 함

- 무선 클라이언트는 여러 채널을 통해 프로브 요청 프레임을 브로드캐스트하여 프로세스를 시작함

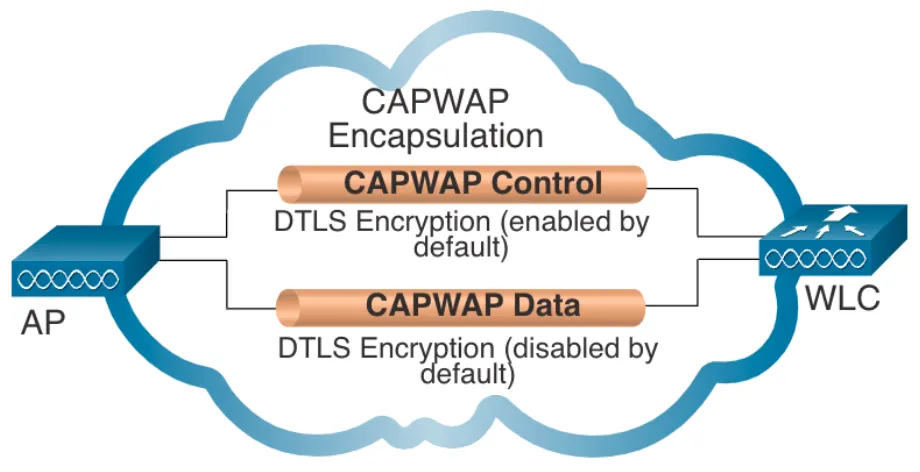

CAPWAP(Control and Provisioning of Wireless Access Point)

개요

- WLC를 사용하여 여러 AP 및 WLAN을 관리할 수 있도록 한 IEEE 표준 프로토콜

- LWAPP를 기반으로 하지만 데이터그램 전송 계층 보안(DTLS)을 통해 보안 강화

- CAPWAP 터널을 통해 AP와 WLC 간의 WLAN 클라이언트 트래픽을 캡슐화하여 전달

- IPv4와 IPv6 모두에서 동작

- CAPWAP Split Media Access Control 개념을 바탕으로 개별 AP에서 일반적으로 수행되는 모든 기능을 담당하고, 이를 AP MAC 기능과 WLC MAC 기능의 두 가지 구성 요소에 분배

DTLS 암호화

- AP와 WLC 간에 보안 제공

- CAPWAP 제어 채널 암호화

- CAPWAP 데이터 채널 암호화를 위해서는 DTLS 라이센스 필요

FlexConnect AP

- WAN 링크를 통한 AP 구성 및 제어 가능

- Connected Mode: WLC는 모든 CAPWAP 기능 수행

- Standalone Mode: WLC 연결없이 독립적으로 동작

채널 관리

개요

주파수 채널 포화(Freqeuncy Channel Saturation)

- 무선 LAN 장치는 통신을 위해 특정 주파수에 튜닝 된 트랜스미터와 리시버를 가짐

- 일반적으로 주파수는 범위로 할당 → 채널이라 하는 더 작은 분위로 분할

- 특정 채널에 대한 요구가 많을 경우 → 해당 채널은 포화 상태 → 통신 품질 손상

- 무선 채널의 포화 상태를 경감하고 무선 통신 품질을 향상하기 위한 기술 → 채널을 더 효율적인 방식으로 사용할 수 있게 하는 것

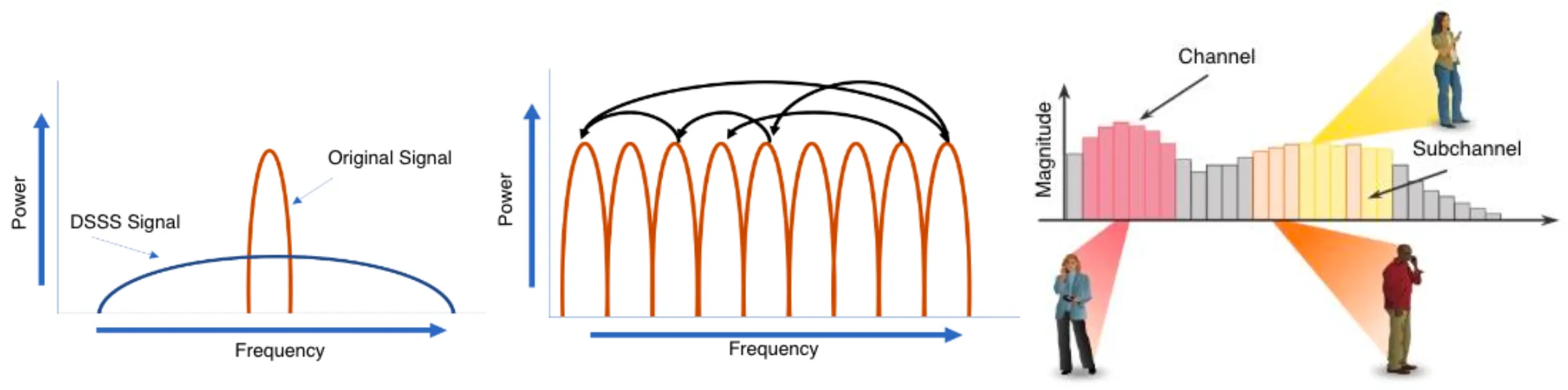

무선 통신 기술

DSSS(Direct-Sequence Spread Spectrum): 직접 시퀀스 확산 스펙트럼

- 신호를 더 큰 주파수 대역으로 확산

- 802.11b 표준

FHSS(Frequency-Hopping Spread Spectrum): 주파수 도약 확산 스펙트럼

- 여러 주파수 채널의 반송 신호 간을 빠르게 전환하며 신호 전송

- 송수신 장치는 채널 이동에 대한 동기화 필요

- 802.11 표준, 워키-토키, 900 MHz 무선 전화, 블루투스 등

OFDM(Orthogonal Frequency-Division Multiplexing): 직교 주파수 분할 다중화

- 인접 주파수 상의 서브-채널들의 직교성을 이용한 신호 전송

- 802.11 a/g/n/ac

채널 선택(2.4 GHz)

- 여러 개의 AP를 필요로 하는 무선 LAN을 위한 모범 사례는 중첩되지 않는 채널의 사용

- 802.11 b/g/n 표준은 2.4 ~ 2.5 GHz 스펙트럼에서 동작

- 2.4 GHz 밴드는 여러 개의 채널로 나뉘어 지는데, 각 채널은 22 MHz 대역폭이 할당되고 다음 채널과 5 MHz씩 분리됨

- 그림은 11개의 채널을 정의하는 802.11b 북미 표준

- 1, 6, 11 밖에 못 씀

채널 선택(5 GHz)

- 5 GHz 802.11 a/n/ac 표준의 경우 5 GHz 대역을 3개의 섹션으로 나누어 채널을 정의

- 각각의 채널은 다음 채널과 20 MHz씩 분리

- 여러 비-중첩 채널을 사용하여 많은 무선 클라이언트에 대한 빠른 서비스 가능

- 5 GHz 대역에서의 24 U-NII(Unlicensed National Information Infrastructure) 채널

- 36부터 4씩 올라감

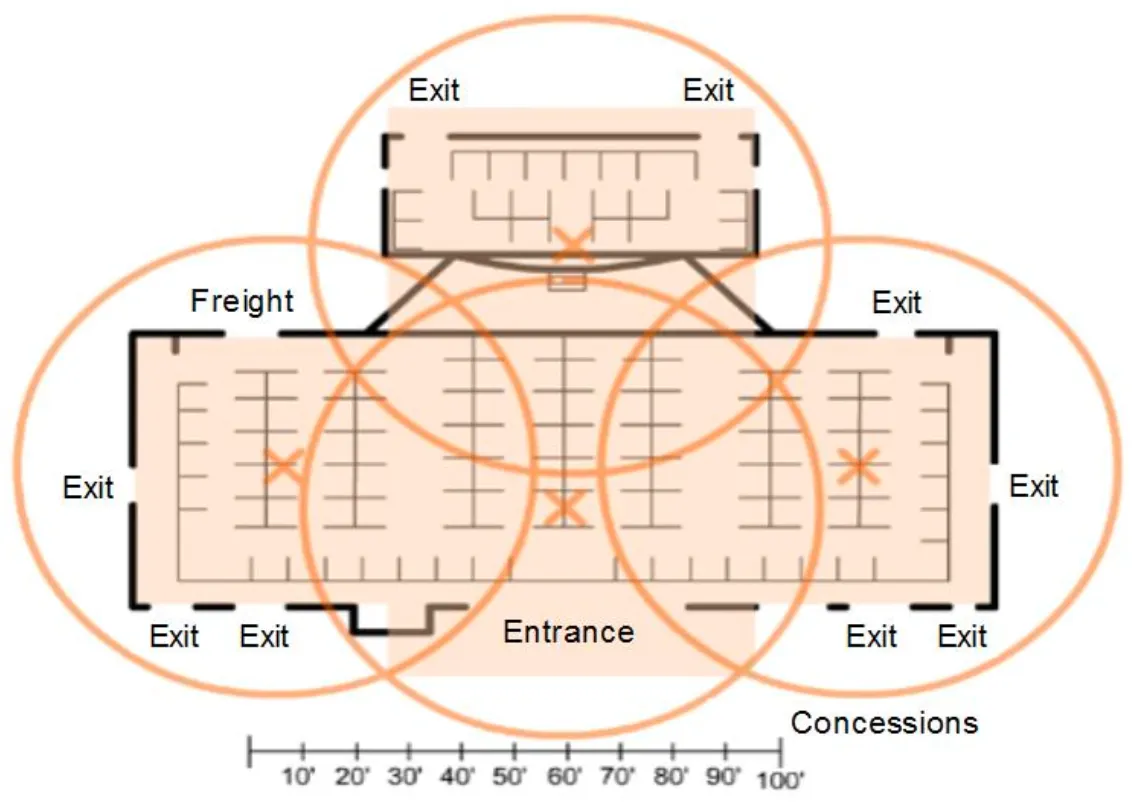

무선 LAN 구현 계획

WLAN에서 지원할 수 있는 사용자 수가 영향을 받는 요인

- 시설의 물리적 위치 및 배치

- 공간에 들어갈 수 있는 사용자 및 장치의 수

- 사용자에게 지원해야 할 데이터 속도

- ESS 내의 여러 AP들에 대한 비-중첩 채널 사용

- 무선 장치의 송신 전력(transmit power) 설정

AP 위치를 계획할 때 대략적인 원형 커버리지 영역이 중요

WLAN 위협

무선 LAN 위협 유형

비인가 AP(Rogue AP)

- 정의: 명시적인 승인 없이 기관의 보안 정책에 반하여 연결된 AP 또는 무선 라우터

- 대응 방법: 비인가 AP 정책을 사용하여 WLC를 구성, 비인가 AP의 무선 스펙트럼을 능동적으로 모니터링

데이터 가로채기, MITM 공격

- ‘evil twin AP’ 공격: 비인가(rogue) AP를 도입하여 합법적인 AP처럼 동일한 SSID를 구성

- 대응 방법: WLAN에서 합법적인 장치를 식별하도록 함(장치 및 사용자 인증)

DoS 공격

- 원인: 잘못 구성된 장치, 악의적 사용자의 의도적인 무선 통신 방해, 우발적 간섭 등

- 대응 방법: 모든 장치의 보안 기능 강화, 안전한 암호 유지, 백업 작성, 모든 구성 변경 사항은 근무 시간 이외의 시간에 관리

WLAN 보안

기본적인 보안 기능

SSID 클로킹(cloaking)

- AP 및 무선 라우터의 SSID 비콘 프레임 비활성화

- 네트워크에 연결하려면 SSID를 확인하여 무선 클라이언트를 수동으로 구성해야 함

MAC 주소 필터링

- 클라이언트의 물리적 MAC 주소를 기반으로 무선 액세스를 수동으로 허용 또는 거부

- MAC 주소가 등록되지 않은 장치는 무선 LAN에 연결 불가

인증 및 암호화 시스템(오픈 인증 및 공유 키 인증)

- Open System Authentication: 비밀 번호가 불필요한 무료 인터넷 액세스(클라이언트는 VPN 서비스 등을 통해 스스로 보안을 할 필요가 있음)

- Shared Key Authentication: 무선 클라이언트와 AP 간의 데이터 인증 및 암호화를 위해 WEP, WPA, WPA2, WPA3 등의 메커니즘 제공(통신 장치 간 비밀번호가 공유되어야 연결 가능)

댁내 사용자 인증

- 홈 라우터에는 일반적으로 WPA와 WPA2의 두 가지 인증 방법이 있으며, WPA2는 두 가지 인증 방법을 지원

Personal

- 가정 또는 소규모 사무실 네트워크용

- 사용자는 PSK(pre-shared key)를 사용하여 인증

- 무선 클라이언트는 미리 공유한 비밀번호를 사용하여 무선 라우터를 통해 인증

- 별도의 특별한 인증 서버는 필요하지 않음

Enterprise

- 엔터프라이즈 네트워크용

- RADIUS(Remote Authentication Dial-In User Service) 인증 서버가 필요

- 무선 장치는 RADIUS 서버에 의해 인증되어야 함

- 사용자는 EAP(Extensible Authentication Protocol)를 사용하는 802.1X 표준을 사용하여 인증해야 함

암호화 방식

- WPA와 WPA2는 두 가지 암호화 프로토콜을 포함

TKIP(Temporal Key Integrity Protocol)

- WPA에서 사용되며 레거시 WLAN 장치를 지원

- WEP을 사용하지만 TKIP을 사용하여 레이어 2 페이로드를 암호화

AES(Advanced Encryption Standard)

- WPA2에서 사용되며 목적지 호스트로 하여금 암호화된 비트와 암호화되지 않은 비트가 변경되었는지에 대한 여부를 확인할 수 있도록 허용하는 CCMP(Counter Cipher Mode with Block Chaining Message Authentication Code Protocol)를 사용

엔터프라이즈 인증

- 엔터프라이즈 보안 모드를 사용하기 위해서는 AAA(Authentication, Authorization, Accounting) RADIUS 서버가 필요

RADIUS 서버 IP 주소

- 서버의 IP 주소

UDP 포트 번호

- RADIUS 인증을 위한 UDP 포트 1812, RADIUS 어카운팅을 위한 UDP 포트 1813

- UDP 포트 1645 및 1646을 사용할 수도 있음

공유 키(shared key)

- RADIUS 서버에서 AP를 인증하기 위해 사용

주의사항

- 사용자 인증 및 권한 부여는 최종 사용자에 대한 중앙 집중식 서버 기반 인증을 제공하는 802.1X 표준에 의해 처리

728x90

반응형

'Computer Science > Computer Network' 카테고리의 다른 글

| [컴퓨터네트워크] 14주차: WAN 개념, VPN, NAT (0) | 2026.02.12 |

|---|---|

| [컴퓨터네트워크] 12주차: 네트워크 보안, LAN 보안 개념, 스위치 보안 기술, Access Control List (0) | 2026.02.11 |

| [컴퓨터네트워크] 11주차: 리던던트 네트워크, STP 개념, 이더채널, FHRP (0) | 2026.02.11 |

| [컴퓨터네트워크] 10주차: VLAN 활용, VLAN 트렁크, DTP, Inter-VLAN 라우팅 (0) | 2026.02.11 |

| [컴퓨터네트워크] 9주차: 2계층 스위치, 스위칭 개념, VLAN 개념 (0) | 2026.02.10 |